แผนและขั้นตอน การพัฒนาระบบความปลอดภัยเครือข่ายคอมพิวเตอร์

แผนการทำงานและขั้นตอนการทำงาน การพัฒนาระบบความปลอดภัยเครือข่ายคอมพิวเตอร์

1. การประเมินความเสี่ยงและตรวจสอบระบบปัจจุบัน (Risk Assessment and Audit)

วัตถุประสงค์: ระบุจุดอ่อนและช่องโหว่ของระบบเครือข่ายปัจจุบัน เพื่อวางแผนการปรับปรุงและพัฒนาระบบความปลอดภัยให้มีประสิทธิภาพ

ขั้นตอนการทำงานรวบรวมข้อมูล: สำรวจโครงสร้างเครือข่าย, อุปกรณ์ฮาร์ดแวร์และซอฟต์แวร์, นโยบายความปลอดภัยที่มีอยู่

วิเคราะห์ช่องโหว่: ใช้เครื่องมือตรวจสอบช่องโหว่ (Vulnerability Scanner) เพื่อสแกนหาจุดอ่อนในระบบ

ประเมินความเสี่ยง: ประเมินความเสี่ยงที่อาจเกิดขึ้นจากช่องโหว่ที่พบ และจัดลำดับความสำคัญในการแก้ไข

จัดทำรายงาน: สรุปผลการประเมินความเสี่ยงและข้อเสนอแนะในการปรับปรุง

2. ออกแบบระบบความปลอดภัย (Security Design)

วัตถุประสงค์: ออกแบบระบบความปลอดภัยที่สอดคล้องกับความต้องการขององค์กร และสามารถป้องกันภัยคุกคามที่อาจเกิดขึ้นได้

ขั้นตอนการทำงาน

กำหนดนโยบายความปลอดภัย: กำหนดมาตรฐานและแนวทางปฏิบัติในการรักษาความปลอดภัยของระบบเครือข่าย

เลือกใช้เทคโนโลยีความปลอดภัย: พิจารณาเลือกใช้เทคโนโลยีที่เหมาะสม เช่น ไฟร์วอลล์, ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS), ระบบป้องกันไวรัสและมัลแวร์, ระบบเข้ารหัสข้อมูล, ระบบตรวจสอบสิทธิ์การเข้าถึง

ออกแบบสถาปัตยกรรมความปลอดภัย: ออกแบบโครงสร้างและการเชื่อมต่อของระบบความปลอดภัยให้มีประสิทธิภาพและปลอดภัย

จัดทำแผนการทดสอบ: วางแผนการทดสอบระบบความปลอดภัยเพื่อตรวจสอบประสิทธิภาพและความถูกต้อง

3. ติดตั้งและปรับแต่งระบบ (Implementation and Configuration)

วัตถุประสงค์: ติดตั้งและปรับแต่งระบบความปลอดภัยตามที่ออกแบบไว้ เพื่อให้ระบบพร้อมใช้งานและทำงานได้อย่างมีประสิทธิภาพ

ขั้นตอนการทำงาน

ติดตั้งฮาร์ดแวร์และซอฟต์แวร์: ติดตั้งอุปกรณ์และซอฟต์แวร์ที่จำเป็นสำหรับระบบความปลอดภัย

ปรับแต่งค่าคอนฟิก: ปรับแต่งค่าคอนฟิกของอุปกรณ์และซอฟต์แวร์ให้สอดคล้องกับนโยบายความปลอดภัยและความต้องการขององค์กร

ทดสอบระบบ: ดำเนินการทดสอบระบบตามแผนที่วางไว้ เพื่อตรวจสอบความถูกต้องและประสิทธิภาพของระบบ

แก้ไขปัญหา: แก้ไขปัญหาที่พบในระหว่างการทดสอบ และปรับแต่งระบบเพิ่มเติมตามความจำเป็น

4. ฝึกอบรมและให้ความรู้ (Training and Awareness)

วัตถุประสงค์: ให้ความรู้และสร้างความตระหนักเกี่ยวกับความปลอดภัยของระบบเครือข่ายแก่ผู้ใช้งาน เพื่อลดความเสี่ยงที่อาจเกิดจากความผิดพลาดของมนุษย์

ขั้นตอนการทำงาน:

จัดทำเนื้อหาการอบรม: จัดทำเนื้อหาการอบรมที่ครอบคลุมประเด็นสำคัญเกี่ยวกับความปลอดภัย เช่น การระบุภัยคุกคาม, การใช้รหัสผ่านที่แข็งแกร่ง, การหลีกเลี่ยงฟิชชิง, การรักษาความปลอดภัยข้อมูล

จัดอบรม: จัดอบรมให้กับผู้ใช้งานในรูปแบบที่เหมาะสม เช่น การอบรมแบบตัวต่อตัว, การอบรมออนไลน์, การจัดทำคู่มือ

ประเมินผลการอบรม: ประเมินผลการอบรมเพื่อตรวจสอบความเข้าใจและความสามารถในการนำความรู้ไปใช้

5. บำรุงรักษาและตรวจสอบ (Maintenance and Monitoring)

วัตถุประสงค์: ตรวจสอบและบำรุงรักษาระบบความปลอดภัยอย่างสม่ำเสมอ เพื่อให้ระบบทำงานได้อย่างต่อเนื่องและมีประสิทธิภาพ

ขั้นตอนการทำงาน

ตรวจสอบบันทึก: ตรวจสอบบันทึก (Log) ของระบบความปลอดภัยเพื่อระบุและแก้ไขปัญหาที่อาจเกิดขึ้น

อัปเดตซอฟต์แวร์: อัปเดตซอฟต์แวร์ความปลอดภัยเป็นประจำ เพื่อแก้ไขช่องโหว่และเพิ่มประสิทธิภาพในการป้องกัน

ตรวจสอบช่องโหว่: ทำการตรวจสอบช่องโหว่เป็นระยะๆ เพื่อระบุและแก้ไขจุดอ่อนใหม่ๆ ที่อาจเกิดขึ้น

ปรับปรุงระบบ: ปรับปรุงระบบความปลอดภัยอย่างต่อเนื่องตามความจำเป็น เพื่อให้สามารถรับมือกับภัยคุกคามใหม่ๆ ได้

หมายเหตุ

แผนการทำงานและขั้นตอนการทำงานข้างต้น เป็นเพียงแนวทางเบื้องต้น การดำเนินการจริงอาจแตกต่างกันไปขึ้นอยู่กับความต้องการและสภาพแวดล้อมของแต่ละองค์กร

.

-------------------------

-------------------------

ดูข้อมูลเพิ่มเติมคลิกที่นี่

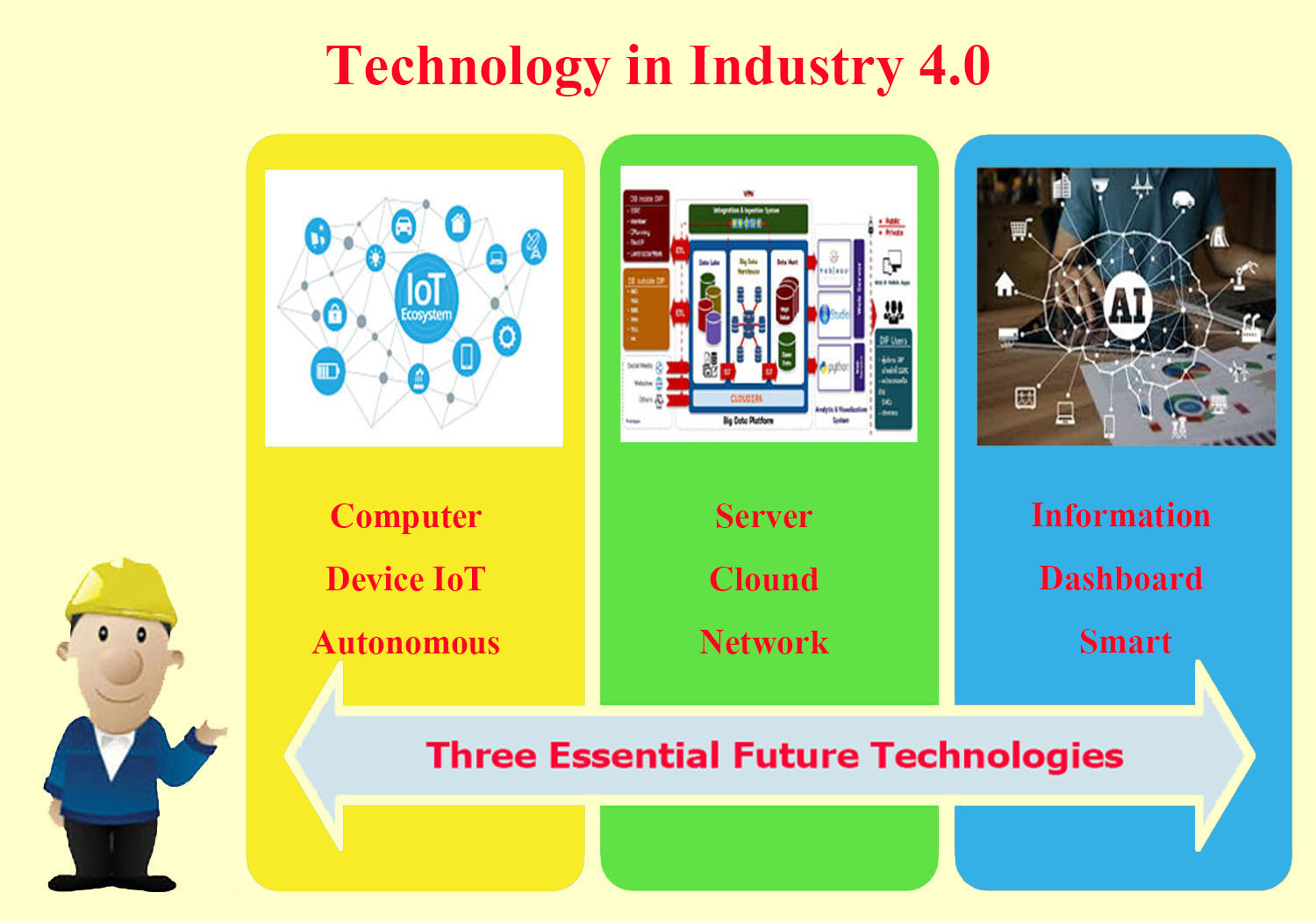

เทคโนโลยีสารสนเทศและการสื่อสาร

(Information and Communication Technology: ICT)

-------------------------