คู่มือการใช้งานและการรักษาความปลอดภัยระบบเครือข่ายสารสนเทศ บทที่ 1 บทนำ

"การใช้งานและการรักษาความปลอดภัยระบบเครือข่ายสารสนเทศ" เป็นสิ่งที่จำเป็นสำหรับผู้ที่มีหน้าที่ดูแลศูนย์สานสรเทศ การจัดทำคู่มือควรออกแบบให้สอดคล้องกับ แนวนโยบายการรักษาความมั่นคงปลอดภัยด้านสารสนเทศ (Information Security Policy)

แนวทางจัดทำคู่มือ "การใช้งานและการรักษาความปลอดภัยระบบเครือข่ายสารสนเทศ" นี้จัดทำขึ้น เพื่อให้บุคลากรทุกคนที่ใช้งานระบบเครือข่ายสารสนเทศขององค์กร มีความรู้ความเข้าใจในหลักการและแนวปฏิบัติที่ถูกต้อง เพื่อให้มั่นใจได้ว่าการจัดทำคู่มือเพื่อใช้ในงานระบบเครือข่ายจะเป็นไปอย่างมีประสิทธิภาพ ปลอดภัย และสอดคล้องกับ นโยบายความมั่นคงปลอดภัยด้านสารสนเทศขององค์กร ควรเขียนครอบคลุมหัวข้อให้ครอบคลุม การอธิบายระบบการทำงาน แนวการใช้งานระบบ การควบคุมความเสี่ยงระบบ และการปฏิบัติในภาวะฉุกเฉิน โดยผู้สนใจอาจดูเป็นแนวทางตัวอย่างแล้วนำไปปรับปรุงให้เหมาะสมกับงานที่มี ตัวอย่างคู่มือบทที่ 1 มีดังนี้

บทที่ 1 บทนำ

คู่มือ "การใช้งานและการรักษาความปลอดภัยระบบเครือข่ายสารสนเทศ" นี้จัดทำขึ้น เพื่อให้บุคลากรทุกคนที่ใช้งานระบบเครือข่ายสารสนเทศขององค์กรมีความรู้ความเข้าใจในหลักการและแนวปฏิบัติที่ถูกต้อง เพื่อให้มั่นใจได้ว่าการใช้งานระบบเครือข่ายจะเป็นไปอย่างมีประสิทธิภาพ ปลอดภัย และสอดคล้องกับนโยบายความมั่นคงปลอดภัยด้านสารสนเทศขององค์กรอย่างเคร่งครัด

1.1 วัตถุประสงค์ของคู่มือ

คู่มือฉบับนี้มีวัตถุประสงค์หลักดังต่อไปนี้

- สร้างความเข้าใจ เพื่อให้ผู้ใช้งานทุกคนมีความเข้าใจในโครงสร้างการทำงานของระบบเครือข่ายสารสนเทศ รวมถึงอุปกรณ์และส่วนประกอบสำคัญต่าง ๆ

- ส่งเสริมการใช้งานอย่างถูกต้อง เพื่อให้ผู้ใช้งานทราบถึงหลักปฏิบัติและแนวทางการใช้งานระบบเครือข่ายอย่างเหมาะสม รวมถึงการเข้าถึงทรัพยากร การใช้งานอินเทอร์เน็ต และอีเมลอย่างมีประสิทธิภาพและปลอดภัย

- เสริมสร้างความตระหนักด้านความปลอดภัย เพื่อเน้นย้ำถึงความสำคัญของการรักษาความปลอดภัยของข้อมูลและระบบเครือข่าย และส่งเสริมให้ผู้ใช้งานตระหนักถึงภัยคุกคามทางไซเบอร์รูปแบบต่าง ๆ ที่อาจเกิดขึ้น

- กำหนดแนวปฏิบัติเพื่อป้องกันและรับมือภัยคุกคาม เพื่อให้ผู้ใช้งานทราบถึงมาตรการป้องกันตนเองและข้อมูลจากมัลแวร์ ไวรัส และการโจมตีทางไซเบอร์อื่น ๆ รวมถึงแนวทางการรายงานและรับมือเมื่อเกิดเหตุการณ์ด้านความมั่นคงปลอดภัย

- สนับสนุนการปฏิบัติตามนโยบายองค์กร เพื่อให้มั่นใจว่าการใช้งานระบบเครือข่ายสารสนเทศเป็นไปตามแนวนโยบายและมาตรฐานความมั่นคงปลอดภัยด้านสารสนเทศที่องค์กรกำหนด

- เพื่อกำหนดมาตรฐานการใช้งานระบบเครือข่ายสารสนเทศที่ปลอดภัยและมีประสิทธิภาพ

- เพื่อป้องกันความเสี่ยงจากภัยคุกคามที่อาจเกิดขึ้นจากการใช้งานระบบเครือข่าย

- เพื่อให้ผู้ใช้งานและผู้ดูแลระบบมีแนวปฏิบัติที่ชัดเจนและสามารถตรวจสอบได้

- เพื่อส่งเสริมวัฒนธรรมการรักษาความมั่นคงปลอดภัยสารสนเทศในองค์กร

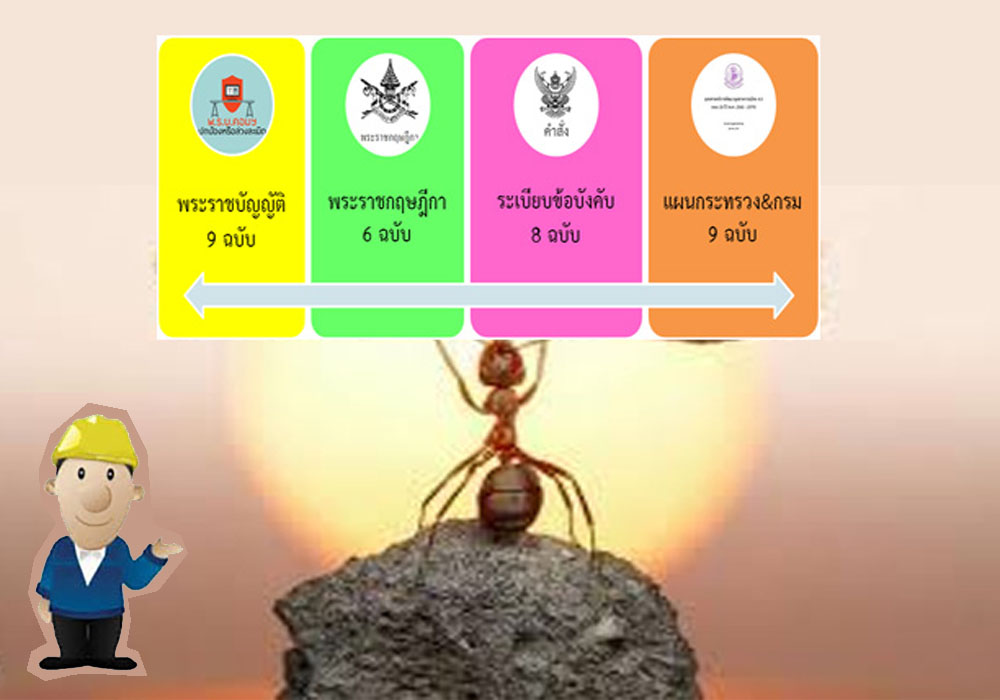

- เพื่อให้สอดคล้องกับกฎหมายและนโยบายที่เกี่ยวข้อง เช่น พ.ร.บ.คอมพิวเตอร์ และ PDPA

1.2 ขอบเขตการใช้งาน

คู่มือฉบับนี้ครอบคลุมการใช้งานและการรักษาความปลอดภัยของ ระบบเครือข่ายสารสนเทศทั้งหมดขององค์กร รวมถึงแต่ไม่จำกัดเพียง

- ระบบเครือข่ายภายในองค์กร (Internal Network): ครอบคลุมการเข้าถึงและการใช้งานทรัพยากรบนเครือข่าย LAN/WAN ขององค์กร เช่น เซิร์ฟเวอร์ ระบบจัดเก็บข้อมูล เครื่องพิมพ์ และแอปพลิเคชันภายใน

- การเชื่อมต่อเครือข่ายภายนอก (External Network Connectivity): ครอบคลุมการใช้งานอินเทอร์เน็ต การเชื่อมต่อผ่านเครือข่ายส่วนตัวเสมือน (VPN) เพื่อเข้าถึงระบบจากภายนอก

- อุปกรณ์ของผู้ใช้งาน (End-User Devices): รวมถึงคอมพิวเตอร์ โน้ตบุ๊ก แท็บเล็ต สมาร์ทโฟน และอุปกรณ์อื่น ๆ ที่เชื่อมต่อเข้ากับระบบเครือข่ายขององค์กร

- บริการสารสนเทศ: ครอบคลุมการใช้งานบริการต่าง ๆ เช่น อีเมล, ระบบการประชุมออนไลน์, และแพลตฟอร์มการทำงานร่วมกันที่องค์กรจัดหาให้

- ระบบเครือข่ายภายใน (LAN, WLAN)

- การเชื่อมต่อกับเครือข่ายภายนอก (Internet, VPN)

- อุปกรณ์ที่เชื่อมต่อ เช่น คอมพิวเตอร์เซิร์ฟเวอร์, Switch, Router, Firewall

- การเข้าถึงข้อมูลสารสนเทศและระบบงานขององค์กร

- การควบคุมการเข้าถึงจากผู้ใช้งานภายนอกหรือบุคคลภายนอก

- การบริหารจัดการสิทธิ์ การบันทึก Log และการเฝ้าระวังระบบ

คู่มือนี้มีผลบังคับใช้กับบุคลากรทุกคนขององค์กร ไม่ว่าจะเป็นพนักงานประจำ พนักงานสัญญาจ้าง ที่ปรึกษา หรือบุคคลภายนอกที่ได้รับอนุญาตให้เข้าถึงและใช้งานระบบเครือข่ายสารสนเทศขององค์กร

1.3 นโยบายความมั่นคงปลอดภัยด้านสารสนเทศขององค์กร

องค์กรตระหนักถึงความสำคัญสูงสุดของการ รักษาความมั่นคงปลอดภัยของข้อมูลและระบบสารสนเทศ นโยบายความมั่นคงปลอดภัยด้านสารสนเทศขององค์กร มีเป้าหมายเพื่อปกป้องข้อมูลจากการเข้าถึง การใช้งาน การเปิดเผย การแก้ไข หรือการทำลายโดยไม่ได้รับอนุญาต และเพื่อรักษาความพร้อมใช้งานและความสมบูรณ์ของระบบสารสนเทศ คู่มือนี้ถือเป็นเอกสารประกอบเชิงปฏิบัติการที่สนับสนุนนโยบายความมั่นคงปลอดภัยสารสนเทศขององค์กร โดยเชื่อมโยงแนวทางจากนโยบายระดับสูงให้เป็นแนวทางการปฏิบัติในระดับบุคลากร นโยบายนี้ถูกสร้างขึ้นเพื่อ

- ปกป้องข้อมูลที่เป็นความลับ (Confidentiality): ทำให้มั่นใจว่าข้อมูลจะถูกเข้าถึงโดยผู้ที่ได้รับอนุญาตเท่านั้น

- รักษาความถูกต้องครบถ้วนของข้อมูล (Integrity): ทำให้มั่นใจว่าข้อมูลมีความถูกต้อง ครบถ้วน ไม่ถูกเปลี่ยนแปลงแก้ไขโดยไม่ได้รับอนุญาต

- คงความพร้อมใช้งานของข้อมูลและระบบ (Availability): ทำให้มั่นใจว่าผู้ใช้งานที่ได้รับอนุญาตสามารถเข้าถึงข้อมูลและใช้บริการระบบสารสนเทศได้เมื่อต้องการ

- การกำหนดสิทธิ์และการควบคุมการเข้าถึงตามหลัก Least Privilege

- แนวทางการใช้รหัสผ่านและการพิสูจน์ตัวตนที่ปลอดภัย

- มาตรการในการตรวจสอบและเฝ้าระวังระบบเครือข่าย

- แผนตอบสนองต่อเหตุการณ์ความมั่นคงปลอดภัย (Incident Response)

- ความเชื่อมโยงกับข้อกฎหมายด้าน IT Security และ Data Privacy

ผู้ใช้งานทุกคนมีหน้าที่รับผิดชอบในการทำความเข้าใจและปฏิบัติตามนโยบายความมั่นคงปลอดภัยด้านสารสนเทศอย่างเคร่งครัด การละเมิดนโยบายอาจส่งผลให้เกิดการลงโทษทางวินัย รวมถึงผลกระทบทางกฎหมายตามที่กำหนดไว้

1.4 คำจำกัดความและคำย่อ

เพื่อให้เกิดความเข้าใจที่ตรงกันในคู่มือนี้ จึงขออธิบายคำจำกัดความและคำย่อที่ใช้บ่อยดังต่อไปนี้

- ระบบเครือข่ายสารสนเทศ (Information Network System): หมายถึง โครงสร้างพื้นฐานทั้งหมดขององค์กรที่ใช้ในการเชื่อมต่ออุปกรณ์คอมพิวเตอร์และอุปกรณ์สื่อสารต่าง ๆ เพื่อการแลกเปลี่ยนข้อมูลและการเข้าถึงทรัพยากรร่วมกัน

- ความมั่นคงปลอดภัยด้านสารสนเทศ (Information Security): การปกป้องข้อมูลและระบบสารสนเทศจากการเข้าถึง การใช้งาน การเปิดเผย การขัดขวาง การแก้ไข หรือการทำลายโดยไม่ได้รับอนุญาต

- ภัยคุกคาม (Threat): เหตุการณ์หรือสถานการณ์ที่อาจก่อให้เกิดความเสียหายต่อข้อมูลหรือระบบสารสนเทศ

- ช่องโหว่ (Vulnerability): จุดอ่อนของระบบหรือกระบวนการที่ผู้ไม่ประสงค์ดีอาจใช้ประโยชน์ในการโจมตีได้

- มัลแวร์ (Malware): ซอฟต์แวร์ประสงค์ร้ายที่ออกแบบมาเพื่อสร้างความเสียหาย แทรกซึม หรือเข้าถึงระบบคอมพิวเตอร์โดยไม่ได้รับอนุญาต เช่น ไวรัส, เวิร์ม, โทรจัน, สปายแวร์, แรนซัมแวร์

- ไฟร์วอลล์ (Firewall): ระบบรักษาความปลอดภัยเครือข่ายที่ทำหน้าที่ควบคุมการรับส่งข้อมูลเข้าออกตามกฎที่กำหนดไว้

- VPN (Virtual Private Network): เครือข่ายส่วนตัวเสมือนที่สร้างการเชื่อมต่อที่ปลอดภัยผ่านเครือข่ายสาธารณะ (เช่น อินเทอร์เน็ต)

- IDS (Intrusion Detection System): ระบบตรวจจับการบุกรุก ทำหน้าที่ตรวจสอบกิจกรรมเครือข่ายเพื่อหาพฤติกรรมที่น่าสงสัย

- IPS (Intrusion Prevention System): ระบบป้องกันการบุกรุก ทำหน้าที่ตรวจจับและป้องกันการโจมตีที่กำลังเกิดขึ้น

- BYOD (Bring Your Own Device): นโยบายที่อนุญาตให้พนักงานนำอุปกรณ์ส่วนตัวมาใช้ในการทำงานและเชื่อมต่อกับเครือข่ายขององค์กรได้

- การทำความเข้าใจในคำศัพท์เหล่านี้จะช่วยให้ผู้ใช้งานสามารถทำความเข้าใจเนื้อหาในคู่มือนี้ได้อย่างถูกต้องและครบถ้วนยิ่งขึ้น

-------------------------

-------------------------

ดูข้อมูลเพิ่มเติมคลิกที่นี่

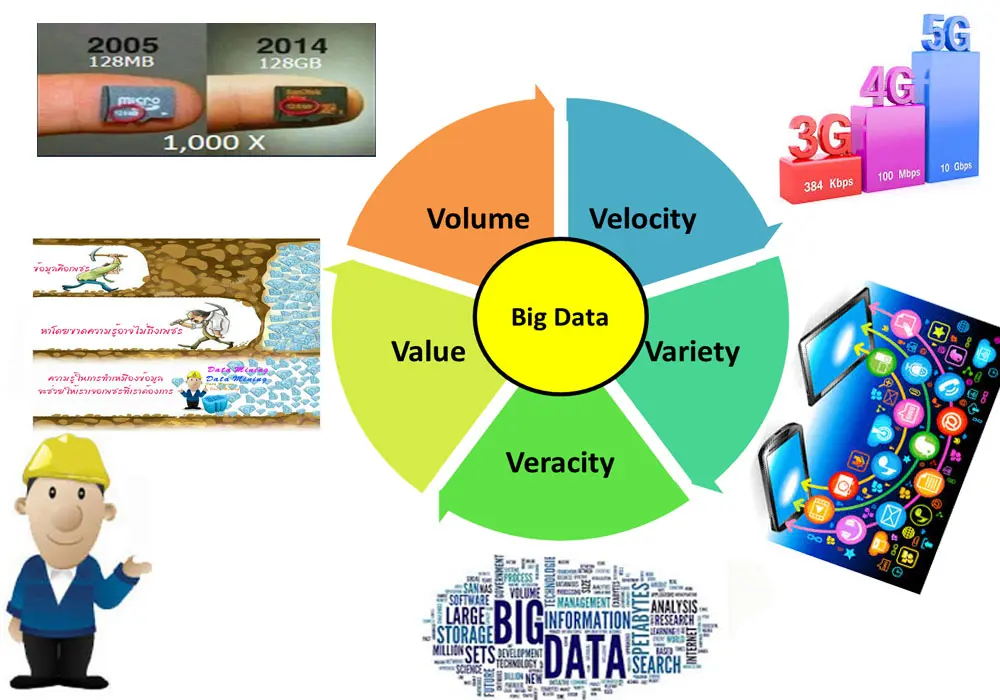

เทคโนโลยีสารสนเทศและการสื่อสาร

(Information and Communication Technology: ICT)

-------------------------